Aliases: Virus.Win32.Sality.aa (Kaspersky), Virus:Win32/Sality.AM (Microsoft), W32/Sality.ah (McAfee)

Type of infiltration: Virus

Size: Variable

Affected platforms: Windows

Signature database version: 3267 (20080714)

Short description: Win32/Sality.NAR is a polymorphic file infector.

* Win32/Sality.NAR มันจะจำลองตัวเองเป็นไฟล์ที่ติดเชื้อ

Installation

When executed the virus drops in folder %system%\drivers\ the following file:

%variable%.sys (5509 B)

%variable% stands for a random text.

The following files are dropped into the %temp% folder:

%variableA%.exe (7680 B)

%variableB%.exe (8192 B)

%variableA%, %variableB% stand for a random text. The files are then executed.

The virus registers itself as a system service using the following name:

IPFILTERDRIVER

The following Registry entries are created:

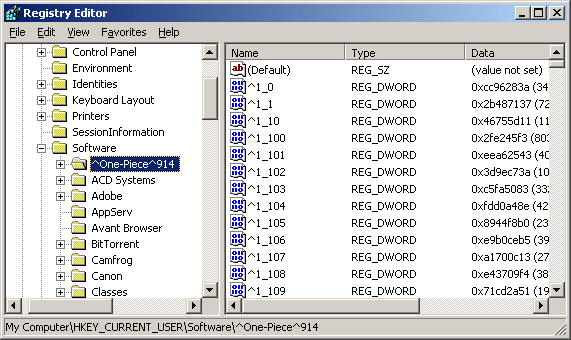

[HKEY_CURRENT_USER\Software\%username%914]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters \FirewallPolicy\StandardProfile\AuthorizedApplications\List]

"%filename%" = "%filename%:*:Enabled:ipsec"

The performed command creates an exception in the Windows Firewall program.

*มันจะ้เข้าไปทำให้ Firewall เราไม่ทำงาน เราจะมองไม่เห็น user แบบในภาพครับ

The following Registry entries are set:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"GlobalUserOffline" = 0

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\policies\system]

"EnableLUA" = 0

The following Registry entries are deleted:

[HKEY_USERS\Software\Microsoft\Windows\CurrentVersion\Ext\Stats]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Ext\Stats]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Ext\Stats]

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects]

[HKEY_CURRENT_USER\System\CurrentControlSet\Control\SafeBoot]

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SafeBoot]

Executable files infection

Win32/Sality.NAR is a polymorphic file infector. The virus searches local and network drives for files with one of the following extensions: .exe Files are infected by adding a new section that contains the virus. The host file is modified in a way that causes the virus to be executed prior to running the original code.

* ไวรัสตัวนี้จะจำลองตัวเอง โดยการค้นหา drives ทุกๆ drive ไม่ว่าจะเครื่องคุณเอง หรือใน เน็ตเวิร์ค!! มันจะเข้าไปแตกไฟล์ .exe และแฝงตัวโดยเพิ่มบางส่วนเข้าไปในไฟล์ .exe นั้น เมื่อเรามีการ run ไฟล์ .exe ขึ้นมาตามปกติ เจ้าไวรัสตัวนี้มันก็จะถูกเปิดขึ้นมาด้วย เพราะระบบจะบอกเป็นปรแกรมพื้นฐานที่เราต้องเปิด!!!!

The virus infects files referenced by the following Registry entries:

* ไวรัสมันจะมาแก้ไข registry ด้านล่าง ลองสำรวจดูครับ ว่าใน run มีอะไรแปลกปลอมหรือเปล่า

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

This causes the virus to be executed on every system start.

*ฉะนั้น!! จากข้างต้น ไวรัสจะถูกเข้าถึงทุึกครั้งที่เครื่องเรา start ขึ้นมา

Spreading on removable media

The virus copies itself into the root folders of removable drives using a random filename. The filename has one of the following extensions:

* และมันจะแพร่กระจายไปตาม Flash Drive, Thumb Drive แล้วแต่จะเรียกนะ มันจะเข้าไปแล้ว copy ตัวเองแฝงไว้ที่ directory แรก นั่นคือเปิดไปก็เจอเลย โดยมันจะ "สุ่ม ชื่อ" (หาใน google ยังไงก็ไม่เจอ) ที่มีนามสกุล ดังนี้

.exe

.pif

.cmd

The following file is dropped in the same folder:

* จากนั้นก็ทำการฝัง autorun.inf เข้าไปด้วย

autorun.inf

Thus, the virus ensures it is started each time infected media is inserted into the computer.

* เมื่อเอา flash drive ไปเสียบ ที่ไหน ไวรัสมันก็จะ run ทันทีครับพี่น้อง!!!

Other information

The following files are deleted:

*.vdb

*.avc

*drw*.key

The following services are disabled:

* และซ้ำร้าย มันยังไปสั่งไม่ให้โปรแกรมพวกนี้ทำงานด้วยครับ !! ทำนองเดียวกับ anti_antivirus ที่ผมเคยเจอเลย

Agnitum Client Security Service

ALG

aswUpdSv

avast! Antivirus

avast! Mail Scanner

avast! Web Scanner

BackWeb Plug-in - 4476822

bdss

BGLiveSvc

BlackICE

CAISafe

ccEvtMgr

ccProxy

ccSetMgr

Eset Service

F-Prot Antivirus Update Monitor

fsbwsys

FSDFWD

F-Secure Gatekeeper Handler Starter

fshttps

FSMA

InoRPC

InoRT

InoTask

ISSVC

KPF4

LavasoftFirewall

LIVESRV

McAfeeFramework

McShield

McTaskManager

navapsvc

NOD32krn

NPFMntor

NSCService

Outpost Firewall main module

OutpostFirewall

PAVFIRES

PAVFNSVR

PavProt

PavPrSrv

PAVSRV

PcCtlCom

PersonalFirewal

PREVSRV

ProtoPort Firewall service

PSIMSVC

RapApp

SmcService

SNDSrvc

SPBBCSvc

Symantec Core LC

Tmntsrv

TmPfw

tmproxy

UmxAgent

UmxCfg

UmxLU

UmxPol

vsmon

VSSERV

WebrootDesktopFirewallDataService

WebrootFirewall

XCOMM

AVP

The virus terminates processes with any of the following strings in the name:

* ปิด Process

_AVPM.

A2GUARD.

AAVSHIELD.

AVAST

ADVCHK.

AHNSD.

AIRDEFENSE

ALERTSVC

ALMON.

ALOGSERV

ALSVC.

AMON.

ANTI-TROJAN.

AVZ.

ANTIVIR

ANTS.

APVXDWIN.

ARMOR2NET.

ASHAVAST.

ASHDISP.

ASHENHCD.

ASHMAISV.

ASHPOPWZ.

ASHSERV.

ASHSIMPL.

ASHSKPCK.

ASHWEBSV.

ASWUPDSV.

ATCON.

ATUPDATER.

ATWATCH.

AUPDATE.

AUTODOWN.

AUTOTRACE.

AUTOUPDATE.

AVCIMAN.

AVCONSOL.

AVENGINE.

AVGAMSVR.

AVGCC.

AVGCC32.

AVGCTRL.

AVGEMC.

AVGFWSRV.

AVGNT.

AVGNTDD

AVGNTMGR

AVGSERV.

AVGUARD.

AVGUPSVC.

AVINITNT.

AVKSERV.

AVKSERVICE.

AVKWCTL.

AVP.

AVP32.

AVPCC.

AVPM.

AVAST

AVSCHED32.

AVSYNMGR.

AVWUPD32.

AVWUPSRV.

AVXMONITOR9X.

AVXMONITORNT.

AVXQUAR.

BACKWEB-4476822.

BDMCON.

BDNEWS.

BDOESRV.

BDSS.

BDSUBMIT.

BDSWITCH.

BLACKD.

BLACKICE.

CAFIX.

CCAPP.

CCEVTMGR.

CCPROXY.

CCSETMGR.

CFIAUDIT.

CLAMTRAY.

CLAMWIN.

CLAW95.

CLAW95CF.

CLEANER.

CLEANER3.

CLISVC.

CMGRDIAN.

CUREIT

DEFWATCH.

DOORS.

DRVIRUS.

DRWADINS.

DRWEB32W.

DRWEBSCD.

DRWEBUPW.

ESCANH95.

ESCANHNT.

EWIDOCTRL.

EZANTIVIRUSREGISTRATIONCHECK.

F-AGNT95.

FAMEH32.

FAST.

FCH32.

FILEMON

FIRESVC.

FIRETRAY.

FIREWALL.

FPAVUPDM.

F-PROT95.

FRESHCLAM.

EKRN.

FSAV32.

FSAVGUI.

FSBWSYS.

F-SCHED.

FSDFWD.

FSGK32.

FSGK32ST.

FSGUIEXE.

EGUI.

FSMA32.

FSMB32.

FSPEX.

FSSM32.

F-STOPW.

GCASDTSERV.

GCASSERV.

GIANTANTISPYWAREMAIN.

GIANTANTISPYWAREUPDATER.

GUARDGUI.

GUARDNT.

HREGMON.

HRRES.

HSOCKPE.

HUPDATE.

IAMAPP.

IAMSERV.

ICLOAD95.

ICLOADNT.

ICMON.

ICSSUPPNT.

ICSUPP95.

ICSUPPNT.

IFACE.

INETUPD.

INOCIT.

INORPC.

INORT.

INOTASK.

INOUPTNG.

IOMON98.

ISAFE.

ISATRAY.

ISRV95.

ISSVC.

KAV.

KAVMM.

KAVPF.

KAVPFW.

KAVSTART.

KAVSVC.

KAVSVCUI.

KMAILMON.

KPFWSVC.

KWATCH.

LOCKDOWN2000.

LOGWATNT.

LUALL.

LUCOMSERVER.

LUUPDATE.

MCAGENT.

MCMNHDLR.

MCREGWIZ.

MCUPDATE.

MCVSSHLD.

MINILOG.

MYAGTSVC.

MYAGTTRY.

NAVAPSVC.

NAVAPW32.

NAVLU32.

NAVW32.

NOD32.

NEOWATCHLOG.

NEOWATCHTRAY.

NISSERV

NISUM.

NMAIN.

NOD32

NORMIST.

NOTSTART.

NPAVTRAY.

NPFMNTOR.

NPFMSG.

NPROTECT.

NSCHED32.

NSMDTR.

NSSSERV.

NSSTRAY.

NTRTSCAN.

NTXCONFIG.

NUPGRADE.

NVC95.

NVCOD.

NVCTE.

NVCUT.

NWSERVICE.

OFCPFWSVC.

OUTPOST.

PAV.

PAVFIRES.

PAVFNSVR.

PAVKRE.

PAVPROT.

PAVPROXY.

PAVPRSRV.

PAVSRV51.

PAVSS.

PCCGUIDE.

PCCIOMON.

PCCNTMON.

PCCPFW.

PCCTLCOM.

PCTAV.

PERSFW.

PERTSK.

PERVAC.

PNMSRV.

POP3TRAP.

POPROXY.

PREVSRV.

PSIMSVC.

QHM32.

QHONLINE.

QHONSVC.

QHPF.

QHWSCSVC.

RAVMON.

RAVTIMER.

REALMON.

REALMON95.

RFWMAIN.

RTVSCAN.

RTVSCN95.

RULAUNCH.

SAVADMINSERVICE.

SAVMAIN.

SAVPROGRESS.

SAVSCAN.

SCAN32.

SCANNINGPROCESS.

CUREIT.

SDHELP.

SHSTAT.

SITECLI.

SPBBCSVC.

SPHINX.

SPIDERML.

SPIDERNT.

SPIDERUI.

SPYBOTSD.

SPYXX.

SS3EDIT.

STOPSIGNAV.

SWAGENT.

SWDOCTOR.

SWNETSUP.

SYMLCSVC.

SYMPROXYSVC.

SYMSPORT.

SYMWSC.

SYNMGR.

TAUMON.

TBMON.

AVAST

TDS-3.

TEATIMER.

TFAK.

THAV.

THSM.

TMAS.

TMLISTEN.

TMNTSRV.

TMPFW.

TMPROXY.

TNBUTIL.

TRJSCAN.

UP2DATE.

VBA32ECM.

VBA32IFS.

VBA32LDR.

VBA32PP3.

VBSNTW.

VCHK.

VCRMON.

VETTRAY.

VIRUSKEEPER.

VPTRAY.

VRFWSVC.

VRMONNT.

VRMONSVC.

VRRW32.

VSECOMR.

VSHWIN32.

VSMON.

VSSERV.

VSSTAT.

WATCHDOG.

WEBPROXY.

WEBSCANX.

WEBTRAP.

WGFE95.

WINAW32.

WINROUTE.

WINSS.

WINSSNOTIFY.

WRADMIN.

WRCTRL.

XCOMMSVR.

ZATUTOR.

ZAUINST.

ZLCLIENT.

ZONEALARM.

The virus contains a list of URLs. It tries to download several files from the addresses.

These are stored in the following locations:

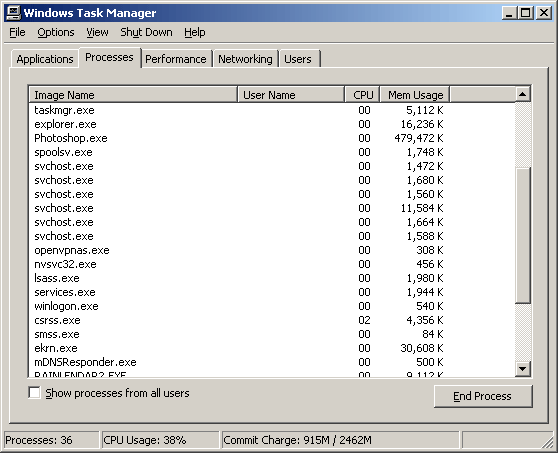

*สร้างไฟล์เก็บไว้ สังเกตุได้ว่ามันจะมีชื่อ win นำหน้า ลองดูใน task manager ดีๆ (ถ้าเปิดได้นะ)

%temp%\win%variable%.exe

%temp%\%variable%.exe

%variable% stands for a random text. The files are then executed.

The virus creates and runs a new thread with its own program code within the following processes:

%system%\notepad.exe

%system%\winmine.exe

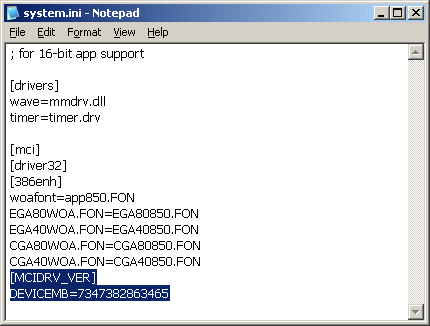

The virus modifies the following file:

SYSTEM.INI

The virus writes the following entries to the file:

[MCIDRV_VER]

DEVICEMB=%number%

The %number% stands for a random number.

สรุปความเสียหาย!!

มัน ทำให้เครื่องเราช้า, เป็นแหล่งเพาะพันธ์อย่างดีของมัน ผมได้รู้จักกับมันเมื่อ 3-4 วันก่อน มีลูกค้าเขาเอาเครื่องมาซ่อม จอไม่ติด!! ซึ่งมันก็ไม่ได้เกี่ยวกับไวรัสเลย ทีนี้ผมสังเกตุว่า เครื่องนี้มันติดไวรัสนี่หว่า เลยจะลบไวรัสให้เขาด้วย ก็เลยเอา flash drive มาก๊อบเอา antivirus ในเครื่องตัวเอง พวก Fix ต่างๆ copy ไปให้หมด, พอเอาไปเสียบเครื่องเขา ปรากฏว่า แม่งไม่หายแฮะ มันแค่เป้นการเยียวยา พอ restart เปิดมาใหม่ ก็เน่าเหมือนเดิม

คิดไปคิดมา ทำไงดีว้า เลยจะมา copy พวก trojan remover, super anti spyware ไปลง (ถ้าเครื่องนั้นเขามี LAN ก็คงไม่ต้องมานั่ง copy ไปมาแบบนี้หรอกครับ) พอผมเอา flash drive มาเสียบเครื่องผม ป๊าบบบบบบ

แม่เจ้าาาา

task manager เปิดไม่ได้ซะแล้ว

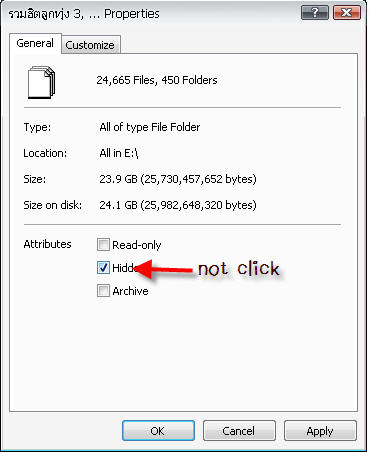

นี่ ขนาดผม ปิด autorun ทุก drive แล้วนะเ้ว้ยย (ทำใน gpedit.msc) ตอนนั้นใช้ NOD32 2.7.x แม่งเอ้ย โดยจนได้กรู แต่ยังดีแฮะ ที่ folder option ไม่หาย แต่แม่เจ้าาาาา อีกครั้ง เปิด show hidden ไม่ได้ พอกด OK แล้วมันจะ้เด้งกลับไปเป็นเหมือนเดิม

เครียดเลยพี่น้อง งานการเยอะแยะ ไม่ได้ backup ด้วย ลองใช้ registry recovery fix จาก NOD32 ตัวนี้จะเข้าไปแก้ไขค่า registry ให้เป็นปกติ (หลังจากกดเท่านั้นนะ ถ้าเครื่องยังติดไวรัสอยู่ พอ restart ก็เหมือนเดิม) พอเปิด task manager ได้ เอาล่ะ เจอ Process แปลกๆ

เครียดเลยพี่น้อง งานการเยอะแยะ ไม่ได้ backup ด้วย ลองใช้ registry recovery fix จาก NOD32 ตัวนี้จะเข้าไปแก้ไขค่า registry ให้เป็นปกติ (หลังจากกดเท่านั้นนะ ถ้าเครื่องยังติดไวรัสอยู่ พอ restart ก็เหมือนเดิม) พอเปิด task manager ได้ เอาล่ะ เจอ Process แปลกๆ:aiwebs_044: เสร็จกรูแน่ไวรัส พอเอาไป search ใน google เว้ย แม่งไม่เจอ

* อย่างที่บอกในตอนต้นแหละ ว่ามัน random ชื่อ (Art ตัวพ่อ!!!)

ทำไงละทีนี้ ทำไงดี???

ก็เลยจัดยาไปหลายขนาด

ตั้งแต่ kill_data_exe ของท่าน tracker99 ตัวนี้ต้องเอาใส่แผ่นไว้นะ ไม่งั้นมันจะโดนฟ้องว่าเป็น Virus เพราัะมันจะเข้าไป Remove ไฟล์ ที่เป็น .exe ที่ไม่มี path ทั้งหมดเลยพี่น้อง พวก crack อะไรที่เก็บไ้ว้ ควรจะใส่ ZIP ไว้อย่างยิ่ง ก่อนจะ run โปรแกรมนี้ไม่งั้น หายแล้วจะหาว่าจอร์ทไม่เตือนนะ

* จัด NOD32 Registry Recovery ไปก่อนเลย

* จัด anti_antivirus ไปอีก 1 ตัว

* จัด toy_fix, mygirl_fix, VBS. fix, kill autorun fix

* สุดท้าย ตบด้วย NOD32 3.x.x Business Edition

* จัด UPDATE ไปก่อน เอาฤกษ์เอาชัย (สำคัญมากครับ antivirus ถ้าไม่ update มันก็เหมือน win98 ที่ไม่รู้จักแม้แต่ driver modem!!)

* สแกน เรียบ ตายคารังไปเลยพวกเมิงงงงง

ที่ NOD32 ตัวเวอร์ชั่น 3.x มันหาเจอเพราะมันมี anti stealth technology!! เจ้าตัวนี้แหละ ที่แม้แต่ยานล่องหนของสหรัฐ เราก็หาเจอ 555+

ตัวอื่นผมไม่ไ้ด้ลองนะ ว่าหาเจอป่าว ส่วน Kaspersky ถ้าไม่ Update หาไม่เจอครับ ลองเอาไป scan แล้ว!!!

ยังไงก็ ระมัดระวังตัวนี้ไว้ให้ดีๆ "เสียบปุ๊บติดปั๊บ จับขมับเลยนะเมิง"

อ้างอิง

http://www.dekitclub.com/forum/index.php?topic=1133.0